بازیابی سرور ESXI بعد از حمله باج افزار

بازیابی سرور ESXI

همانطور که تکنولوژی به تکامل خود ادامه می دهد، خطرات امنیتی مرتبط با آن نیز افزایش می یابد. اخیراً چندین آسیب پذیری حیاتی در VMware ESXi کشف شده است که یک پلتفرم مجازی سازی محبوب است که به طور گسترده در محیط های سازمانی استفاده می شود. آسیبپذیریهایی که با نامهای CVE-2022-31696، CVE-2022-31697، CVE-2022-31698، و CVE-2022-31699 تعیین میشوند، میتوانند به طور بالقوه منجر به اجرای کد از راه دور (RCE) در سیستمهای آسیبدیده شوند.

این آسیبپذیریها میتوانند به مهاجم اجازه دهند تا کد دلخواه را روی یک میزبان راه دور اجرا کند، که به طور بالقوه سیستم را به خطر میاندازد و منجر به سرقت اطلاعات و سایر فعالیتهای مخرب میشود. در برخی موارد، مهاجم حتی میتواند کنترل کاملی بر سیستم آسیبدیده به دست آورد که منجر به تأثیر قابل توجهی بر امنیت و ثبات سیستمهای آسیبدیده میشود.

نسخههای آسیبپذیر VMware ESXi شامل ۶.۷ و ۶.۵ میشوند و لازم به ذکر است که این آسیبپذیریها توسط VMware اصلاح شدهاند. به کاربران بسیار توصیه می شود که سیستم های خود را در اسرع وقت به روز کنند تا خطر سوء استفاده را کاهش دهند. برای محافظت بیشتر در برابر حملات RCE، پیروی از بهترین شیوه ها برای امنیت شبکه و به روز نگه داشتن تمام سیستم ها با آخرین وصله های امنیتی نیز مهم است.

در پایان، آسیبپذیریهای اخیر در VMware ESXi بر اهمیت هوشیاری و فعال ماندن در مورد امنیت تاکید میکند. با انجام اقدامات لازم برای محافظت از سیستم ها و داده های خود، می توانید از ایمنی و امنیت سازمان خود اطمینان حاصل کنید. مطلع باشید و ایمن بمانید.

بازیابی سرور ESXI

در ابتدا به شما برای جلوگیری از این حملات، یک راه حل بسیار ساده و کارآمد پیشنهاد میکنیم…

اگر سرور شما هنوز به خطر نیفتاده است باید از آن محافظت کنید. این اکسپلویت با استفاده از سرویس SLP در زیر هود کار می کند، بنابراین بهتر است فعلاً آن را به روش زیر غیرفعال کنید.

در ابتدا از طریق SSH به سرور Esxi خود متصل شوید و دستورات زیر را اجرا نمایید :

۱

[novinweb@ESXi:~] /etc/init.d/slpd stop

[novinweb@ESXi:~] esxcli network firewall ruleset set -r CIMSLP -e 0

[novinweb@ESXi:~] chkconfig slpd off

این دستور مجموعه قوانین فایروال را برای سرویس “CIMSLP” در میزبان ESXi غیرفعال می کند. “مجموعه قوانین فایروال شبکه esxcli” یک ابزار خط فرمان برای مدیریت قوانین فایروال در میزبان ESXi است. گزینه “-r” نام مجموعه قوانین فایروال را برای تغییر مشخص می کند و گزینه “-e” وضعیت فعال مجموعه قوانین را تعیین می کند. مقدار “۰” به این معنی است که مجموعه قوانین فایروال غیرفعال است، در حالی که مقدار “۱” به معنای فعال بودن آن است.

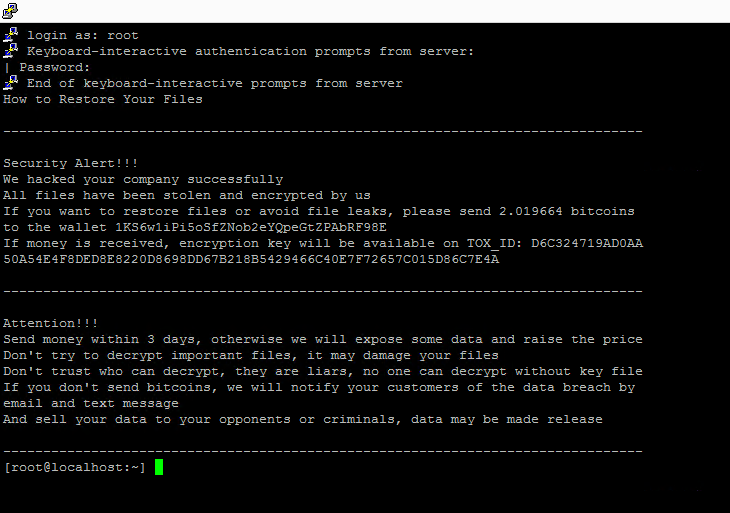

از تاریخ ۰۳.۰۲.۲۰۲۳، نسخههای ESXi 6.x به دلیل آسیبپذیری در معرض ویروس CryptoLocker قرار گرفتند و سرورهای مجازی غیرقابل استفاده شدند. برای کاربرانی که این مورد را تجربه کرده اند و با فایل های vmdk رمزگذاری شده مواجه شده اند، به شما خواهیم گفت که چگونه سرور مجازی را بازیابی کنید. این ویروس فایل های کوچکی مانند .vmdk .vmx را رمزگذاری می کند اما فایل server-flat.vmdk را که دارای حجم بالایی هستند را نمی تواند بدرستی رمزگذاری کند، البته طبق اطلاعاتی که منایع مختلف بدست آوردیم فایل هایی که حجم آنها کمتر از ۵ گیگابایت باشند کماکان در خطر هستند . در ساختار ESXi، داده های واقعی در flat.vmdk نگهداری می شوند. ما به شما می گویم که چگونه با استفاده از flat.vmdk یک نسخه بازگشتی ایجاد کنید. اول از همه، وقتی وارد سرور ESXi خود میشوید، یک اخطار در SSH مانند این مشاهده خواهید کرد.

پس از اجرای دستوری که در قبل گفته شد و از کار انداختن پورت مورد نظر در ابتدا سرور خود را ری استارت کنید تا تغییرات لازم انجام پذیرد و سپس مجددا از طریق SSH به سرو esxi خود متصل شده و وارد مسیر و فولدر سرور مجازی که میخواهید آن را ریکاور نمایید شوید. برای اینکارز میتوانید از دستورات زیر استفاده نمایید :

۲

[novinweb@ESXi:~] cd /vmfs/volumes/[datstore-name]/[vm-name]

توجه :

[datestore-name] نام دیتا استور (همان هارد دیسک متصل به سرور) می باشد که در سرور شما با نامی که خود شما قبلا تعیین کردید قرار خواهد داشت که در صورت هک شدن سرور نام آن به شکلی مانند ۶۰۹۴xxx تغییر پیدا کرده است. پیشنهاد میکنیم با نرم افزار Winscp و نرم افزار Putty بصورت هم زمان به سرور خود متصل شوید تا بخشی از کارهای لازم را توسط Winscp انحام دهید.

[vm-name] نام سرور مجازی شما که قصد بازیابی آن را دارید میباشد.

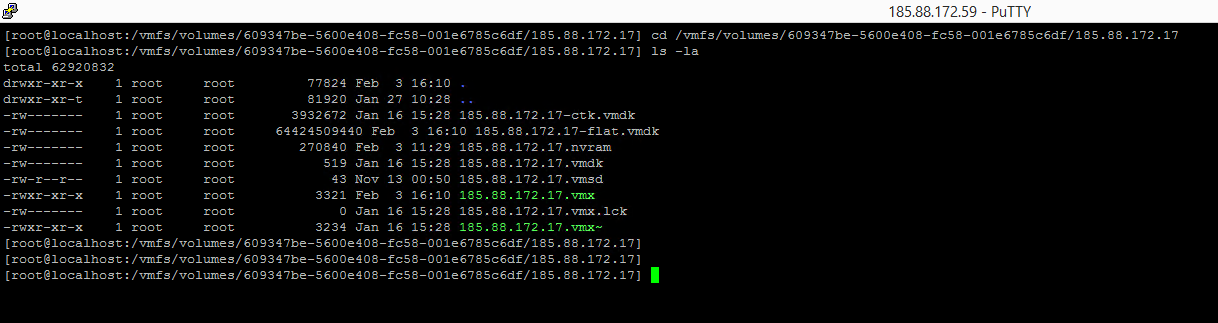

پس از ورود به آدرس سرور مجازی خود با دستور زیر اقدام به دریافت لیست فایل های موجود در فولدر مورد نظر نمایید :

[novinweb@ESXi:~] ls -la

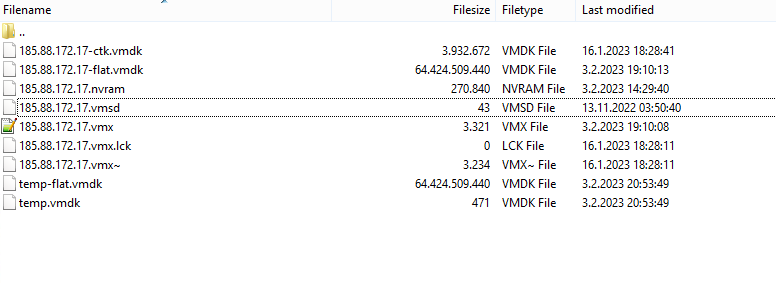

در اینجا اندازه فایل flat.vmdk را خواهیم گرفت. که در مثال ما ۶۴۴۲۴۵۰۹۴۴۰ نمایش داده میشه. بررسی اندازه این فایل را حتما با نرم افزار Putty و توسط دستور قید شده انجام دهید.

۳

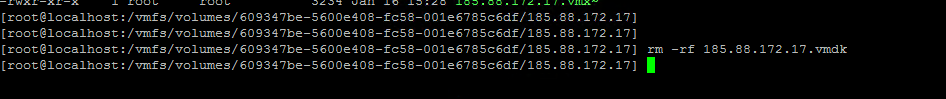

اکنون فایل .vmdk موجود را با تایپ دستور زیر حذف کنید

[novinweb@ESXi:~] rm -rf xxx.vmdk

توجه: فایل xxx.vmdk را حذف کنید. هرگز xxx-flat.vmdk را حذف نکنید.

پبشنهاد میکنیم این مرحله را با استفاده از Winscp انجام بدید که اشتباها فایل دیگری را پاک نکنید!

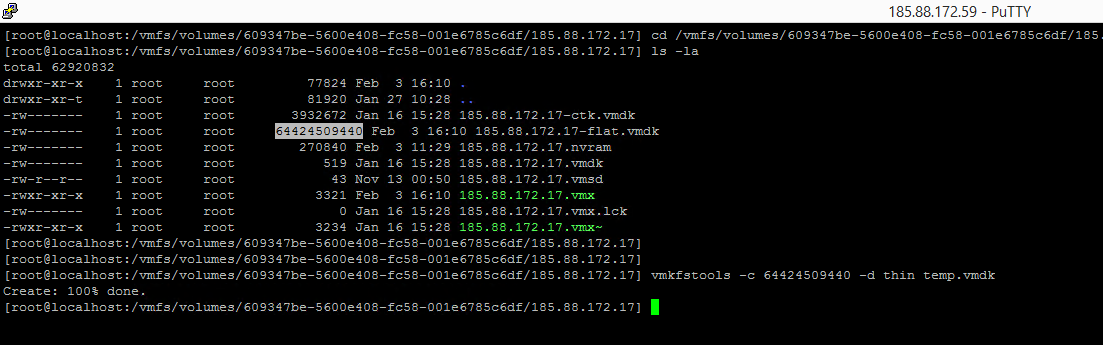

۴

سپس دستور زیر را تایپ کنید. توجه داشته باشید که عدد ۶۴۴۲۴۵۰۹۴۴۰ در اینجا سایز فایل -flat.vmdk بمی باشد و سایز فایل شما متفاوت خواهد بود که با دستور ls -la در مراحل قبل بدست آوردید.

[novinweb@ESXi:~] vmkfstools -c 64424509440 -d thin temp.vmdk

۵

حالا وقتی وارد پوشه سرور مجازی خود می شوید دو فایل جدید با نام های temp.vmdk و temp-flat.vmdk را می بینید.

۶

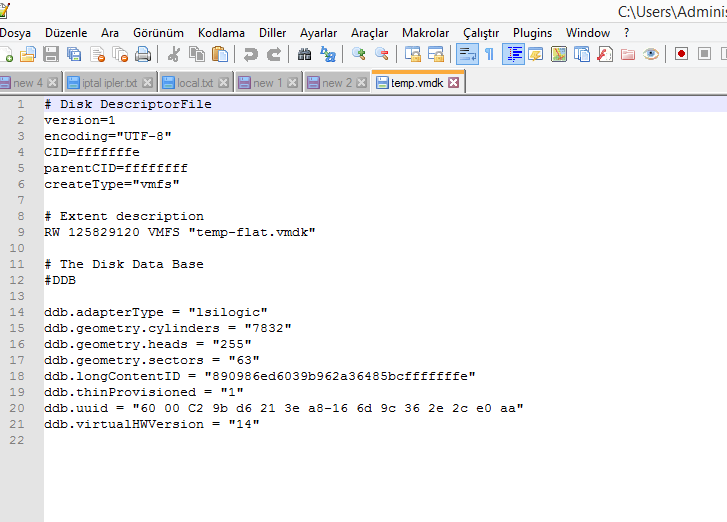

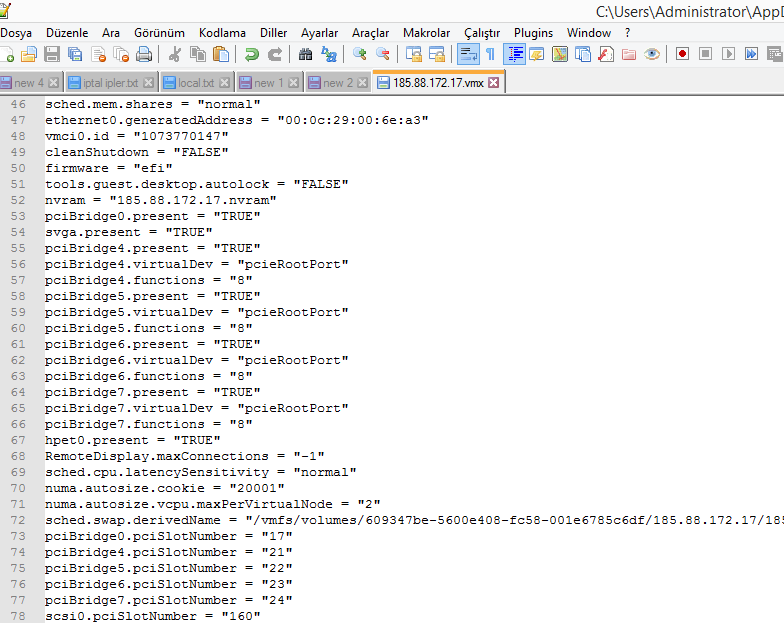

temp.vmdk را با notepad باز کنید، مانند تصویر زیر خواهد بود. در خط ۹ می گوید “temp-flat.vmdk”. ما آن را با -flat.vdmk اصلی جایگزین می کنیم. نام اصلی flat.vmdk ما ۱۸۵.۸۸.۱۷۲.۱۷-flat.vmdk بود، بنابراین من آن را مطابق با آن ویرایش می کنم. من همچنین کد ddb.thinProvisioned = “1” را در خط ۱۹ حذف می کنم.

ما خط ۹ را به “۱۸۵.۸۸.۱۷۲.۱۷-flat.vmdk” ویرایش کرده و کد ddb.thinProvisioned = “1” را در خط ۱۹ حذف کردم. نسخه نهایی مانند تصویر پایین می باشد.

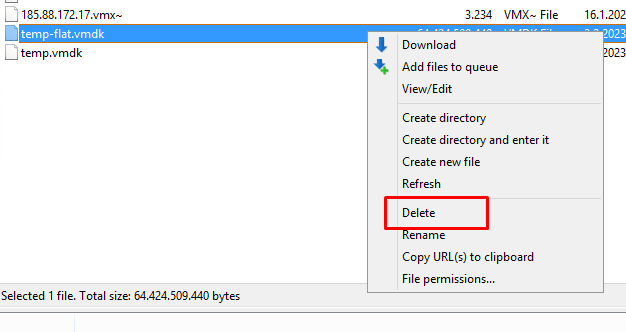

۷

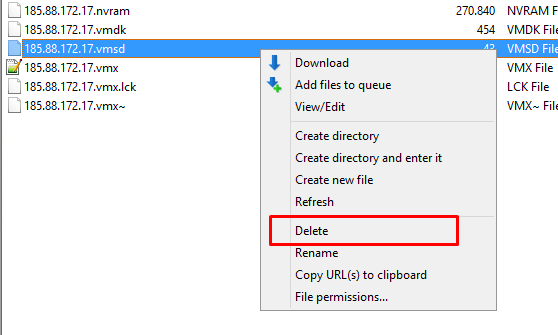

سپس به FTP برگردید و temp-flat.vmdk را حذف کنید. نام فایل temp.vmdk را به همان flat.vmdk تغییر دهید. اسم flat.vmdk ما ۱۸۵.۸۸.۱۷۲.۱۷-flat.vmdk بود. بنابراین من نام فایل temp.vmdk را به ۱۸۵.۸۸.۱۷۲.۱۷.vmdk تغییر دادم و فقط خط -flat از نام این فایل حذف کردم.

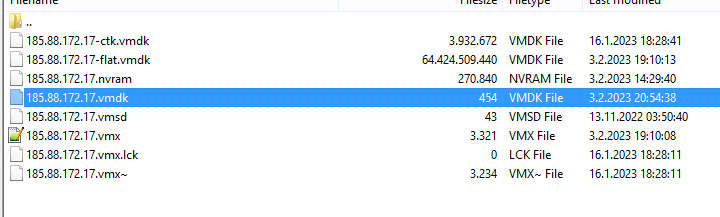

بعد از انجام این موارد فایل های شما بصورت زیر خواهد بود :

۸

سپس فایل vmx. را ویرایش می کنیم. از آنجایی که فایل vmx. فعلی شما رمزگذاری شده است، نسخه پشتیبان آن به صورت .vmx~ باقی می ماند. نام فایل در FTP من ۱۸۵.۸۸.۱۷۲.۱۷.vmx~ است. من آن را با notepad باز می کنم، همه کدها را می گیرم و آنها را در vmx. اصلی قرار می دهم (به ۱۸۵.۸۸.۱۷۲.۱۷.vmx)

۹

سپس به FTP برگردید و فایل .vmsd را حذف کنید، این فایل رمزگذاری شده و خراب است، نیازی به آن ندارید.

۱۰

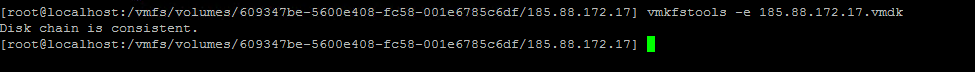

به صفحه SSH برگردید و کد زیر را وارد نمایید :

[novinweb@ESXi:~] vmkfstools -e xxxx.vmdk

توجه : در انتهای این کد باید نام فایل vmdk خود را وارد نمایید.

۱۱

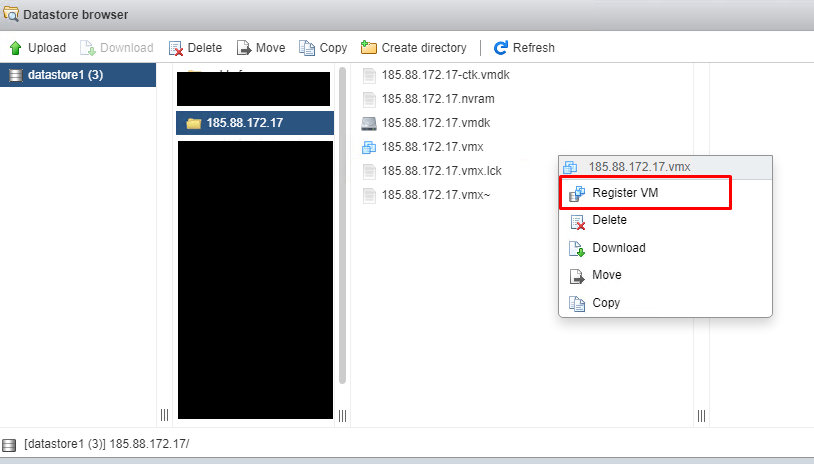

سپس وارد datastore در ESXi شده و روی xxx.vmx در پوشه ای که ویرایش کردید کلیک راست کرده و Register VM را بزنید. اگر VM از قبل وجود دارد، ابتدا در قسمت Virtual Machines روی آن کلیک راست کرده و آن را Unregister کنید، یعنی آن را از رابط ESXi حذف کنید، سپس روی vmx. راست کلیک کرده و آن را Register VM کنید.

توجه : سرور مجازی خود را Delete نکنید و فقط unregister نمایید.

پس از ثبت یک VM، سرور مجازی شما در قسمت ماشین های مجازی ESXi ظاهر می شود و می توانید آن را باز کرده و از آن استفاده کنید.

پس از اتمام این فرآیندها، دسترسی SSH را در سرور خود غیر فعال نمایید و همچنین ESXi خود را با آخرین پچهای موجود امنیتی، بروزرسانی نمایید.

امیدواریم تا با استفاده از این روش بتوانید سرورهای خود را بازیابی و مجددا فعال نمایید. ممکن هست در برخی موارد به دلیل نبودن فایل بک آپ vxd~ نتوانید سرور را راه اندازی مجدد کنید و فایل های روی آن سرور برای شما دارای اهمیت بالایی باشد، خبر خوب اینکه بزودی در مورد بدست آوردن آن فایل ها از سرور مجازی از دست رفته مطلبی را قرار خواهیم داد :)